November 2024 update: Learn about the upgraded Docker plans and choose the best ドッカーサブスクリプション for you. Simpler, more value, better development and productivity.

Read our Docker Desktop release collection to learn about our latest enhancements and innovations.

—

アプリケーションの配信速度は、アプリケーションが運用環境にデプロイされた後にセキュリティの脆弱性が発見されると、つまずく可能性があります。 新しい機能を顧客に出荷する上で、すでにリリースしたアプリやイメージで発見された脆弱性に戻って対処しなければならないことほど有害なものはありません。 Docker では、スピードとセキュリティのニーズのバランスを取る最善の方法は、開発プロセスの不可欠な部分として、アプリ配信サイクルのセキュリティをシフトレフトすることだと考えています。

セキュリティチェックをDocker Scanに統合することは、業界をリードするアプリセキュリティスキャンプロバイダーの1つである Snykとのパートナーシップの背後にある推進力でした。 今年5月に発表されたこのパートナーシップは、開発者が安全なコンテナを構築およびデプロイするためのシンプルで合理化されたアプローチのビジョンを作成します。そして今日、最新のDockerデスクトップエッジリリースにSnyk脆弱性スキャンが含まれていることを共有できることを嬉しく思います。 これにより、Docker ユーザーは、Docker デスクトップ CLI から直接、ローカルの Docker ファイルとローカル イメージのスキャンをトリガーできます。 Docker ScanとSnykを組み合わせることで、開発者はコンテナイメージのセキュリティに悪影響を与える可能性のあるオープンソースの脆弱性を可視化できます。 これで、ワークフローを拡張して、内部の開発ループの一部として脆弱性テストを含めることができます。 Docker Desktop CLI からトリガーされる Snyk 脆弱性スキャンは、既存の使い慣れた脆弱性検出プロセスを拡張し、開発プロセスの早い段階で脆弱性を修復できるようにします。 このシンプルで継続的なチェックのプロセスにより、Docker Hub にチェックインされる脆弱性が少なくなり、CI サイクルが短縮され、本番環境へのデプロイがより迅速で信頼性の高いものになります。

それでは、それがどのように機能するかをお見せしましょう。

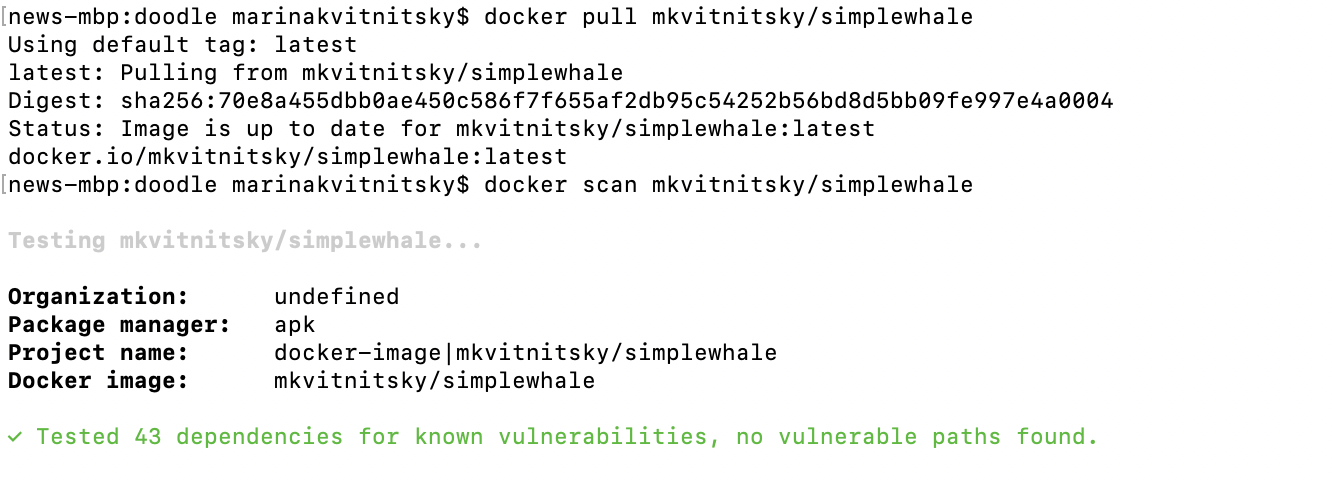

まず、認証されたDockerユーザーは、次のDocker CLIコマンドを入力してスキャンを実行することから始めることができます。

- ローカル イメージを検索するには

$dockerユーザー名/画像名をプルします

- そしてスキャンを実行します

$dockerスキャンユーザー名/画像名

Docker scan CLI コマンドは、スキャンを実行するためのオプションを提供するいくつかのフラグをサポートしています

--exclude-baseフラグは、CLIスキャン結果から基本イメージの脆弱性を除外し、ユーザーが報告された脆弱性の量を減らし、脆弱性レポートを独自のイメージ更新に集中できるようにします--jsonフラグはスキャン結果をJSON形式で表示します--dependency-treeフラグは、脆弱性データを一覧表示する前にイメージの依存関係のマッピングを提供します--f, フラグは、--fileイメージに関連付けられている Dockerfile の場所を示し、Dockerfile の内容を使用して脆弱性スキャン結果を拡張して、すべてのイメージ マニフェストで潜在的な脆弱性をさらに特定します

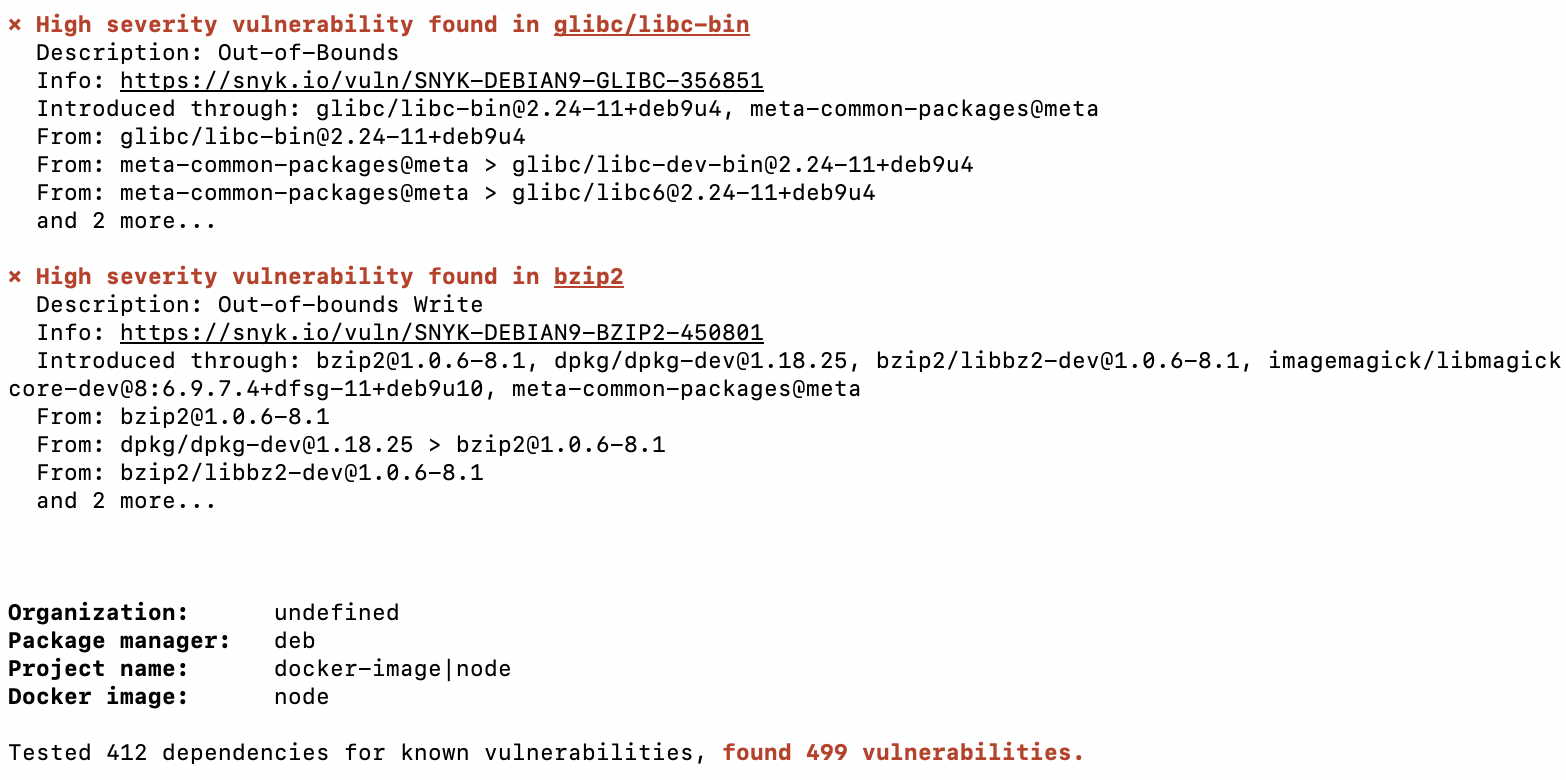

また、1 つの CLI コマンドに複数のフラグを追加して、脆弱性データの使用における柔軟性を高めることもできます。 スキャンは、次のようなスキャンされた画像データを返します。

- 脆弱性の説明

- 脆弱性の重大度

- Dockerfile コマンドを含む、脆弱性に関連付けられているイメージ レイヤー (Dockerfile をスキャンに関連付けている場合)

- エクスプロイトの成熟度により、既知の機能しているエクスプロイトがある脆弱性を簡単に特定できます

- 修復、基本イメージが古い場合の再構築、脆弱性の軽減に役立つよりスリムな代替イメージ、または脆弱性を解決するパッケージのアップグレードに関する利用可能な提案

Docker Desktop CLI を使用してスキャンを呼び出すと、イメージの更新に取り組みながら、次の方法で新しい脆弱性を繰り返しテストできます。

- イメージの更新を行う

- スキャンの実行

- 最新のアップデートで導入された新しい脆弱性の検出

- これらの脆弱性を取り除くためにさらに更新を行う

- 別のスキャンを実行して脆弱性の削除を確認する

Docker Desktop Edge の最新リリースで、今日からこれを利用できます。

新しいビットをダウンロードした後、Docker の ドキュメントでスキャン機能に関するより包括的な詳細を確認できます。

最後に、この新しいリリースで強化されたセキュリティ機能の内部動作を説明する ウェビナー を開催します。 このリンクから詳細情報を入手してウェビナーにサインアップできます 。

また、Docker Hub からの脆弱性スキャンのトリガーに関する最新情報にご期待ください。

次のステップ:

- Download the latest version of the Desktop Edge release

- Review the Docker documentation

- Attend the webinar on Thursday, September 24 at 10:00am PT, Find and Fix Container Image Vulnerabilities with Docker and Snyk

無料の Snyk ID にサインアップし 、統合の詳細についてはSnykブログをお読みください