個人用アクセス トークン (PAT) は、リポジトリ アクセスの特定のスコープを持つことができるパスワードの代わりです。 Docker は、 Docker デスクトップ と ハブ ユーザーの個人用アクセス トークンの可視性を向上させています。 具体的には、2 つのツール間のセッション間でトークンを処理する方法を変更しています。 このセキュリティの向上の詳細については、以下をお読みください。

PAT と Docker で何が変わりますか?

Docker Hub で認証するために、 Docker CLI は PAT を使用します。 Docker Desktop からのログインに成功した後に Docker CLI から Hub への認証済みアクセスを取得するために、API はデスクトップ ユーザーに代わって PAT を作成します。 これらのトークンは、ユーザーが組織でアクティブにしているログインフローを介して Docker Hub に対して正常に認証された (したがって、必要なベアラートークンを持っていた) 後に作成されました。

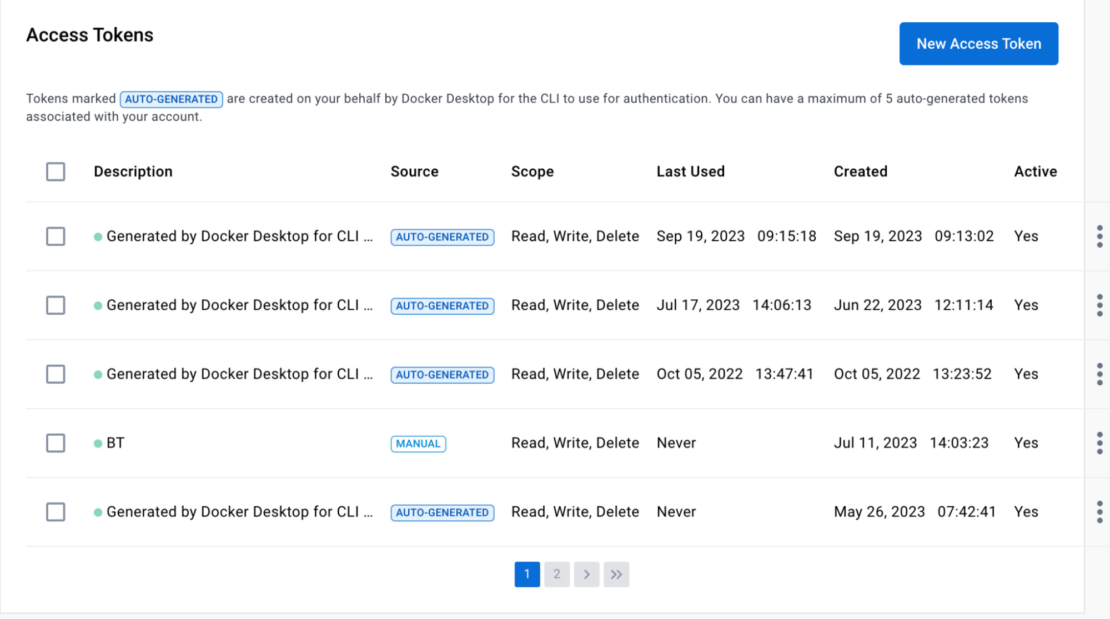

Docker Hub 内でプロファイルに移動し、[セキュリティの編集] > を選択すると、Docker Hub を使用して CLI 用に Docker Desktop によって作成されたものを含む、すべてのアクセス トークンが表示されます (図 1)。

Docker では、これらの自動生成されたトークンの可視性が向上し、すべての PAT がアクティブなアクセス トークンのユーザーのプロファイル内に表示されるようになりました。

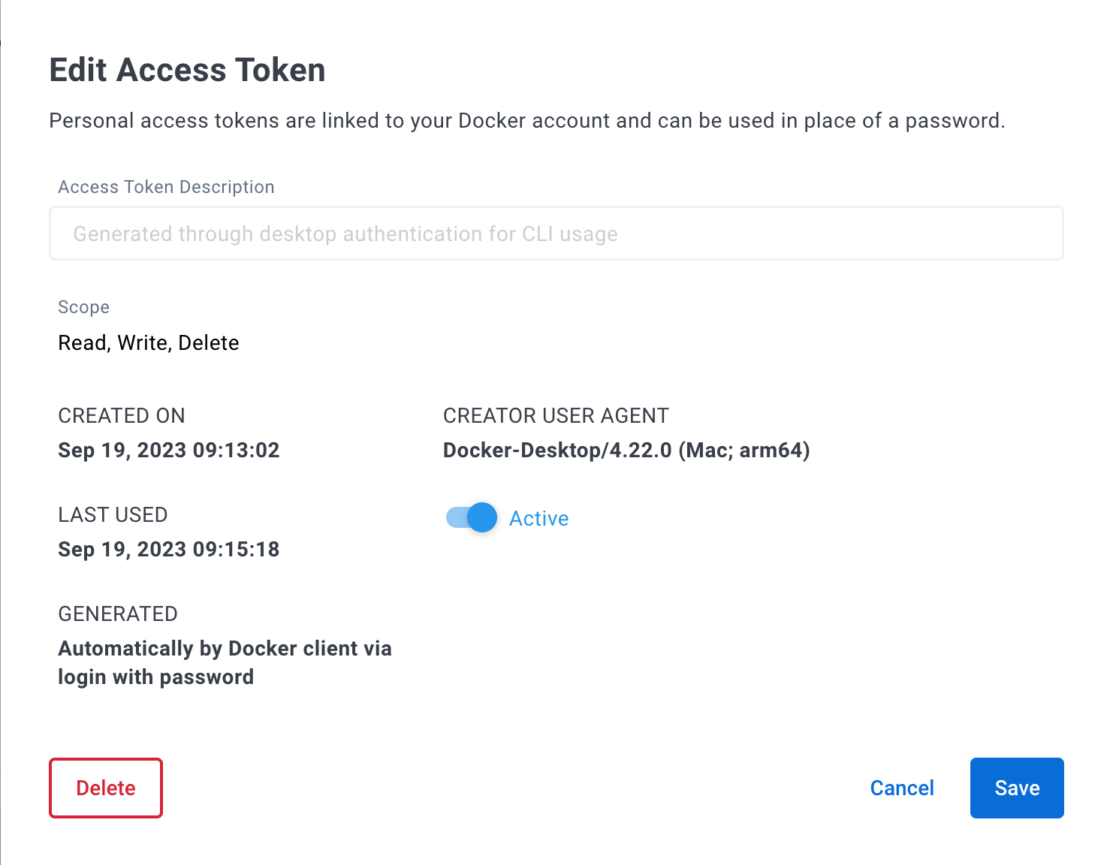

ユーザーは、トークンが自動生成されたのか、手動で作成されたのかを確認できます。 ユーザーは、他の PAT の場合と同様に、これらの自動生成されたセッション トークンを非アクティブ化または削除することもできます。

セキュリティ上の理由から、Dockerはユーザーがアクティブなトークンを定期的に確認することをお勧めします。 これらの自動生成されたトークンは、最近使用された 5 つのトークンのみを保持します。 これら 5 つの自動生成されたトークン以外のトークンはすべて削除されます (図 2)。

Docker シングル サインオン (SSO) 機能を使用し、 多要素認証 (MFA) を要求し、 Docker Desktop のサインインを強制 することで、ユーザーの個人用アクセス トークンが悪用される可能性のあるアカウントが侵害されるリスクが大幅に軽減されることに注意してください。

安全なコード分析の一環として、継続的にすべてのイメージをスキャンしてマルウェアやウイルスを検出する必要があるため、ソフトウェア開発ライフサイクル(SDLC)に関する適切な監視が不可欠です。

結論

Docker Hub、Docker Desktop、および Docker CLI は、引き続きユーザーの期待どおりに動作します。

最新の Docker デスクトップと Docker CLI バージョンを使用して、最新の機能とセキュリティ リリースを入手することをお勧めします。

また、Docker CLI のこれらの PAT に対する新しい可視性を使用し、組織と Docker アカウントの定期的なセキュリティ レビューにすべての PAT を含めることをお勧めします。

いつものように、Dockerユーザーにセキュリティのベストプラクティスを奨励し、新機能を更新および追加しながら、Dockerのツールを強化し続けます。

さらに詳しく

- Docker SSO について学習します。

- 2要素認証を有効にします。

- Docker デスクトップのサインインを強制します。

- Docker デスクトップの最新リリースを入手します。

- Docker Scoutをお試しください。

- 質問がありますか? Docker コミュニティがお手伝いします。

- ドッカーは初めてですか? 始めましょう。