DevSecOpsは、ソフトウェア開発とデリバリーのライフサイクル全体を通じてセキュリティを統合し、セキュリティがソフトウェアを構築するすべての人の連帯責任であるという文化的な変化を表しています。 すべての段階にセキュリティを組み込むことで、組織はデプロイ中やデプロイ後ではなく、開発プロセスの早い段階でセキュリティの問題を特定して解決できます。

DevSecOps を採用している組織は、しばしば「進歩しているか」と尋ねます。 これに答えるには、組織のセキュリティ体制が時間の経過とともにどのように進化するかを明確に把握できる指標を実装することが重要です。 このような指標により、チームは進捗状況を追跡し、改善すべき領域を特定し、情報に基づいた意思決定を行うことで、セキュリティプラクティスの継続的な改善を推進することができます。 主要指標の変化パターンを測定することで、組織はDevSecOpsの影響をよりよく理解し、データドリブンな調整を行ってセキュリティの取り組みを強化できます。

組織には一般的に、そこから引き出すことができる多くのDevSecOpsメトリックがあります。 このブログ記事では、DevSecOps の成功を評価するための 2 つの基本的な指標について説明します。

DevSecOps の主要なメトリック

1. 時間の経過に伴うセキュリティ脆弱性の数

脆弱性分析は、ソフトウェアセキュリティの取り組みに着手するあらゆる組織にとって基本的なプラクティスです。 このメトリクスは、システムまたはソフトウェアプロジェクトで特定されたセキュリティ脆弱性の量を経時的に追跡します。 これは、組織が脆弱性の検出と修復の傾向を特定し、セキュリティギャップがどの程度迅速に修正または軽減されているかを示すのに役立ちます。 また、サイバー攻撃やデータ侵害のリスクを軽減するために不可欠な、組織の脆弱性管理イニシアチブとその導入の有効性の指標にもなります。

2. セキュリティポリシーの遵守

多くの業界は、組織が特定のセキュリティ基準を維持することを要求するサイバーセキュリティのフレームワークと規制の対象となっています。 ポリシーは、組織がソフトウェア成果物を作成および使用するためのルールを成文化する方法を提供します。 ポリシーのコンプライアンスを経時的に追跡することで、組織は確立されたセキュリティ要件とベストプラクティスへの一貫した準拠を検証し、ソフトウェア開発への統一されたアプローチを促進することができます。

上記の指標は、DevSecOps活動からの変革を測定しようとしているほとんどの組織にとって良い出発点です。 次のステップは、これらの指標が実装されたら、セキュリティエンジニアリングなどの関連する利害関係者がデータを簡単に利用できるオブザーバビリティシステムに投資することです。

Docker Scout による DevSecOps のインサイト

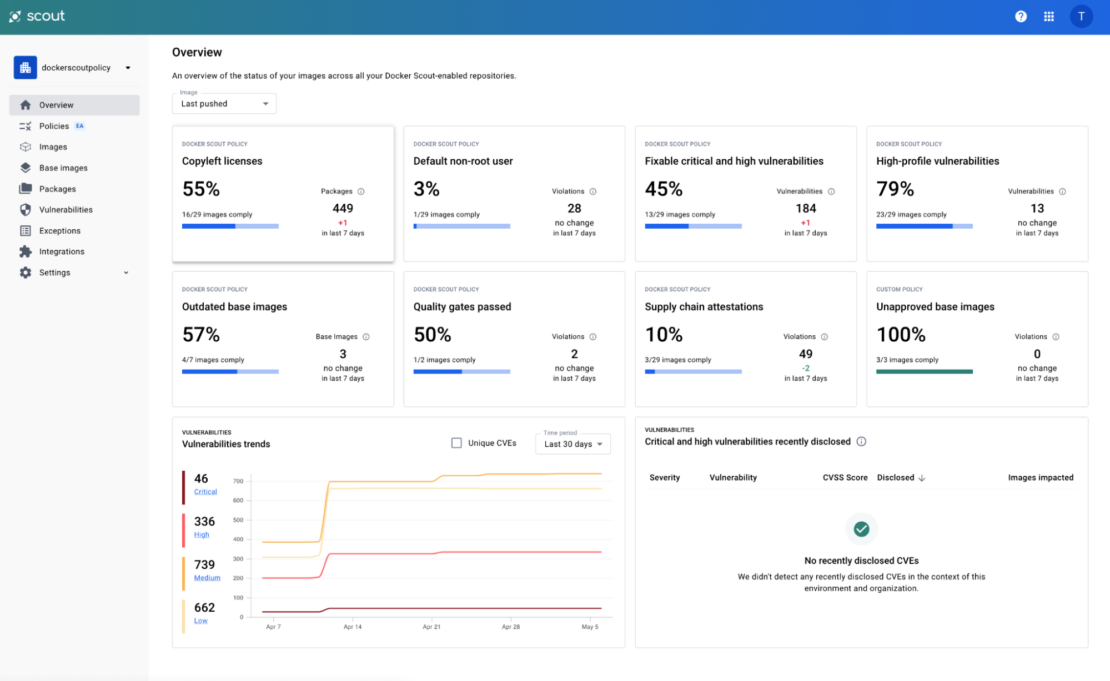

これらのメトリックに対するコンテナイメージの評価に関心のある組織は、 Docker Scout を使用して いくつかの簡単な手順で開始 できます。Docker ScoutのWebインターフェイスは、CISO、セキュリティチーム、ソフトウェア開発者向けの包括的なダッシュボードを提供し、脆弱性の傾向とポリシーコンプライアンスステータスの概要を提供します(図1)。Webインターフェイスは、ユーザーが特定のイメージにドリルダウンしてより詳細な調査を行い、特定のニーズに合わせて すぐに使用できるポリシーをカスタマイズ できるワンストップショップです。

さらに、 Docker Scout メトリクスエクスポーター は、Docker Scout エコシステムへの強力な追加機能であり、脆弱性とポリシーコンプライアンスのメトリクスを既存の監視システムに取り込みます。 この HTTP エンドポイントにより、ユーザーは Docker Scout データをスクレイピングするように Prometheus 互換ツールを構成できるため、組織は Grafana や Datadog などの一般的なオブザーバビリティツールと統合して、一元化されたセキュリティオブザーバビリティを実現できます。

図 2 と図 3 は、Docker Scoutが提供できる脆弱性の傾向とポリシーコンプライアンスの洞察を示す2つのサンプルGrafanaダッシュボードを示しています。

図 2 は、Docker Scout 組織内で構成された各ポリシーのコンプライアンス体制を示すダッシュボードを示しています。 この視覚化は、定義されたポリシーに準拠するストリーム内の画像の割合を示します。 ダッシュボードの上部には、各ポリシーの現在のコンプライアンス率が表示され、下部のセクションには過去 30 日間のコンプライアンスの傾向が表示されます。

図 3 は、特定のストリーム内の脆弱性の数を重大度別に時系列で示す 2 つ目の Grafana ダッシュボードを示しています。 この例では、すべての脆弱性で顕著なスパイクが見られ、より詳細な調査と修復の優先順位付けが必要であることを示しています。

結論

Docker Scout メトリクスエクスポーターは、セキュリティエンジニアがコンテナ化されたアプリケーションのセキュリティ体制を運用効率の高い方法で改善できるように設計されています。 開始するには、 ドキュメントの指示に従ってください。 この手順では、メトリック エクスポーターの現在のパブリック リリースを起動して実行することができます。

当社の製品チームは、 X や Slack などのソーシャルチャネルで常にフィードバックを受け付けており、お客様のユースケースに合わせて製品を進化させる方法を模索しています。

さらに詳しく

- Docker Scout の製品ページにアクセスします。

- 立ち上げて実行したいとお考えですか? Docker Scout クイックスタートガイドをご利用ください。

- 質問がありますか? Docker コミュニティがお手伝いします。

- ドッカーは初めてですか? 始めましょう。

- Docker Newsletter を購読してください。