企業でのコンテナの採用は増え続けており、Kubernetesはコンテナ化されたアプリケーションをデプロイおよび運用するための事実上の標準になっています。 同時に、セキュリティは左にシフトしており、ソフトウェア開発ライフサイクル(SDLC)の早い段階で対処する必要があります。 セキュリティは、開発プロセスの最後にある静的なゲートウェイから、(理想的には)あらゆる段階で埋め込まれるものへと変化しました。 これにより、エンジニアリング チームと DevOps チームの労力が増加する可能性があります。

ARMO によって最初に作成された CNCFプロジェクト であるKubescape は、この問題を解決することを目的としています。Kubescapeは、セルフサービスでシンプルで簡単に実行可能なセキュリティソリューションを提供し、開発者がどこにいるか、つまり Dockerデスクトップに対応します。

クブレスケープとは何ですか?

Kubescape は、IDE、CI/CD パイプライン、およびクラスター用のオープン ソースの Kubernetes セキュリティ プラットフォームです。

Kubescape には、リスク分析、セキュリティ コンプライアンス、および構成ミスのスキャンが含まれています。 Kubescapeは、すべてのセキュリティ関係者を対象として、使いやすいCLIインターフェイス、柔軟な出力形式、および自動スキャン機能を提供します。 Kubescape は、Kubernetes ユーザーと管理者の時間、労力、リソースを節約できます。

クブエスケープはどのように機能しますか?

セキュリティ研究者と専門家は、セキュリティ侵害を回避または封じ込めるために実行できる予防的、検出的、または是正措置である コントロールのベストプラクティスを体系化します。 これらは、 米国サイバーセキュリティおよびインフラストラクチャセキュリティ庁 、MITRE、 インターネットセキュリティセンター などの政府および非営利団体によって フレームワーク にグループ化されています。

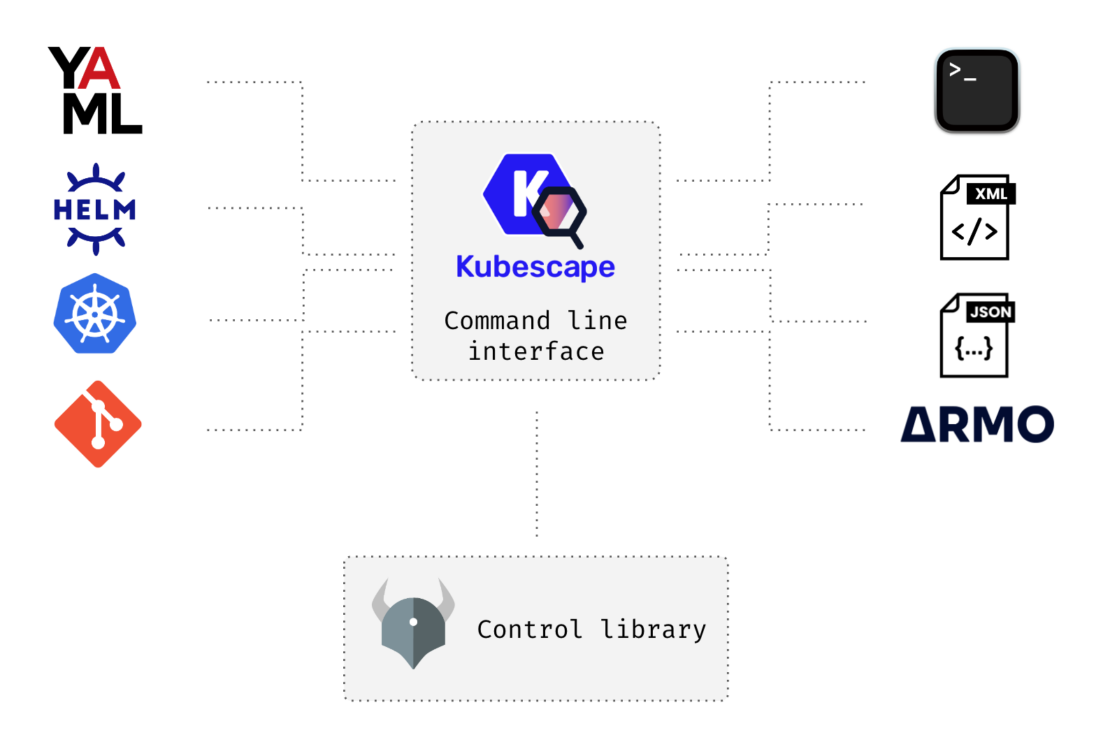

Kubescape には、業界で最も普及しているセキュリティ フレームワークから派生した Kubernetes のベスト プラクティスを体系化したセキュリティ コントロールのライブラリが含まれています。 これらのコントロールは、実行中のクラスターまたは開発中のマニフェスト ファイルに対して実行できます。 これらは、オープン ポリシー エージェント (OPA) をサポートする専用の宣言型ポリシー言語である Rego で記述されています。

Kubescape は、コマンド ライン ツールとして一般的に使用されます。 コードを手動でスキャンするために使用することも、IDE統合またはCIツールによってトリガーすることもできます。 デフォルトでは、CLI の結果はコンソールに適した方法で表示されますが、JSON または JUnit XML にエクスポートしたり、HTML または PDF にレンダリングしたり、ARMO Platform (Kubescape のホストされたバックエンド) に送信したりできます。

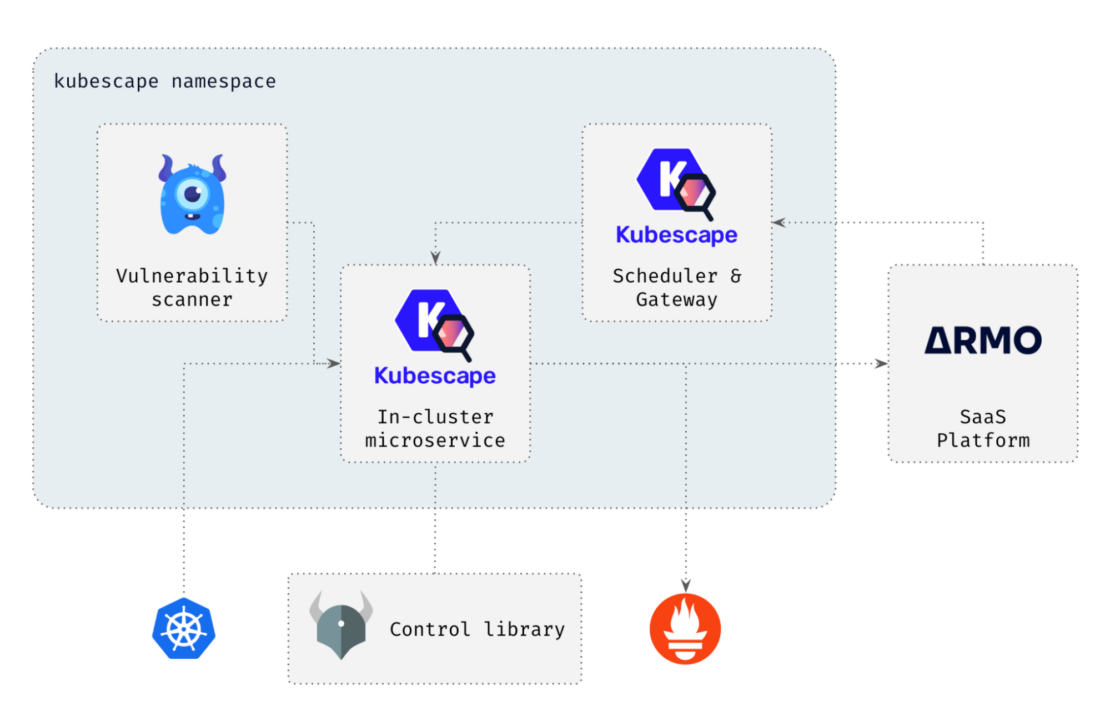

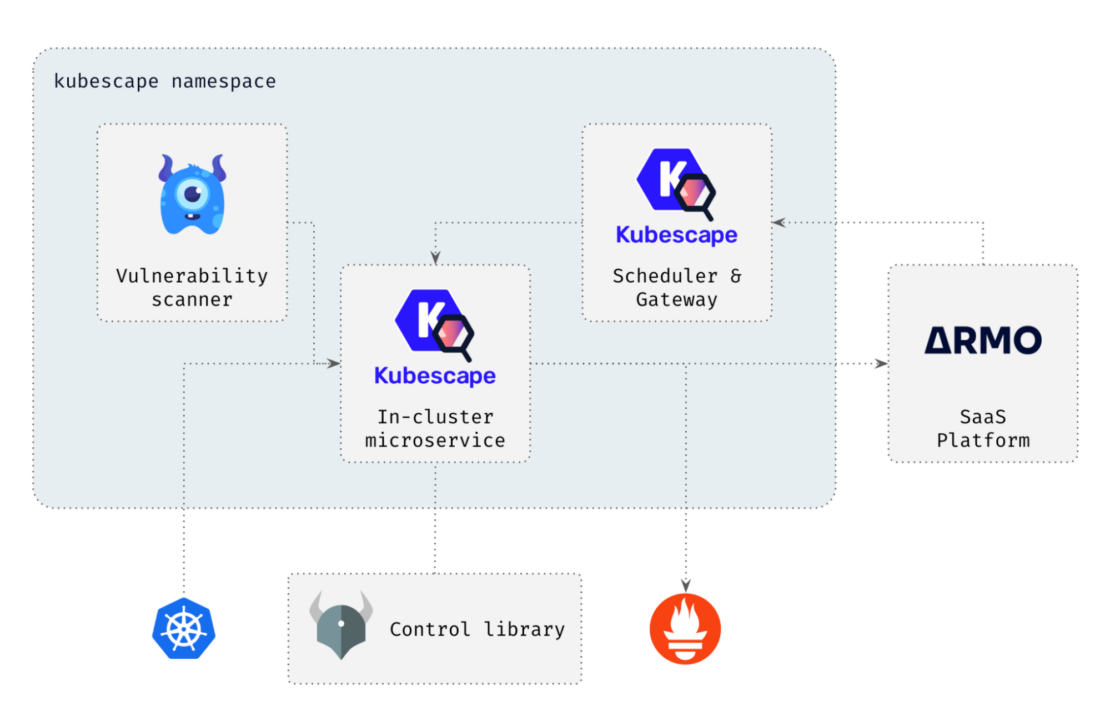

クラスター内オペレーターを使用して定期的なスキャンを実行でき、既知の脆弱性がないかコンテナー イメージをスキャンすることもできます。

なぜKubescapeをDocker拡張機能として実行するのですか?

Docker拡張機能 は、ソフトウェアアプリケーションを構築して日常のワークフローに統合するための基本です。 Kubescape Docker Desktop拡張機能を使用すると、エンジニアは作業習慣を変更することなく、セキュリティを簡単にシフトできます。

Kubescape Docker デスクトップ拡張機能は、開発者がコードの最初の行でセキュリティ検疫を早期に採用するのに役立ちます。 次の図に示すように、Kubescape を使用すると、エンジニアは SDLC のすべてのステップでコードを記述するときにセキュリティを採用できます。

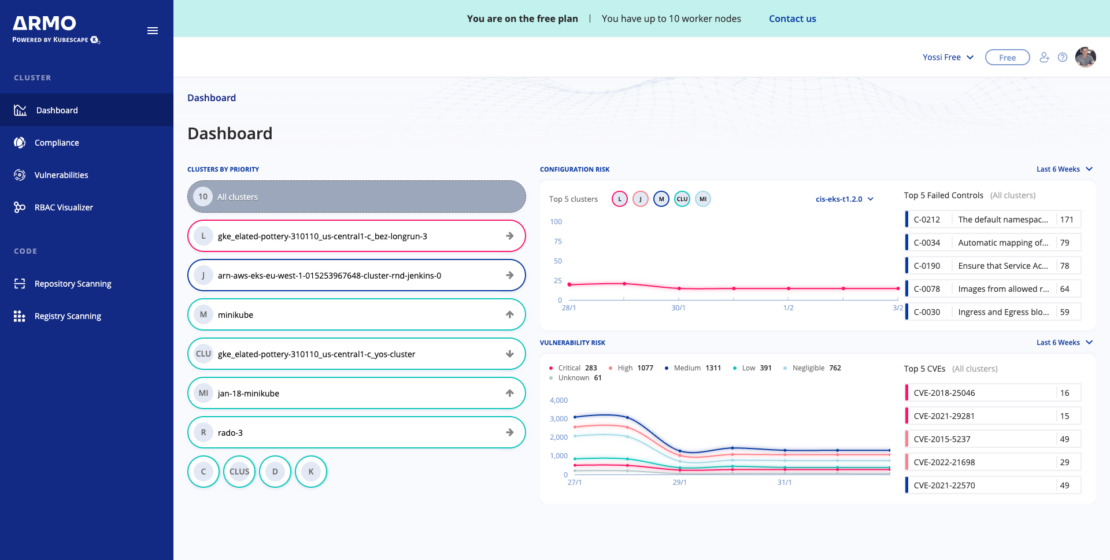

具体的には、Kubescape クラスター内コンポーネントはクラスターの定期的なスキャンをトリガーし、ARMO プラットフォームに結果を表示します。 ダッシュボードに表示される調査結果はさらに調査でき、拡張機能はユーザーに修復アドバイスやその他の実用的な分析情報を提供します。

Kubescape Docker 拡張機能のインストール

前提 条件: Docker Desktop 4.8 以降。

ステップ1:初期設定

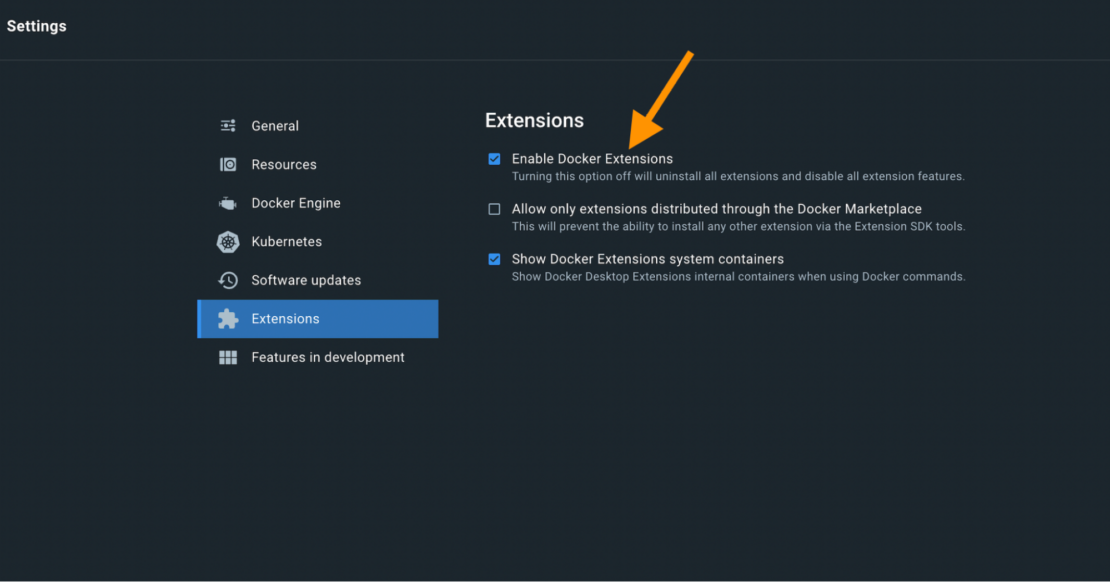

Docker デスクトップで、 Docker 拡張機能 が有効になっていることを確認します。 (Docker 拡張機能は既定で有効になっている必要があります)。 [設定] | 拡張機能 [Docker 拡張機能を有効にする] ボックスを選択します。

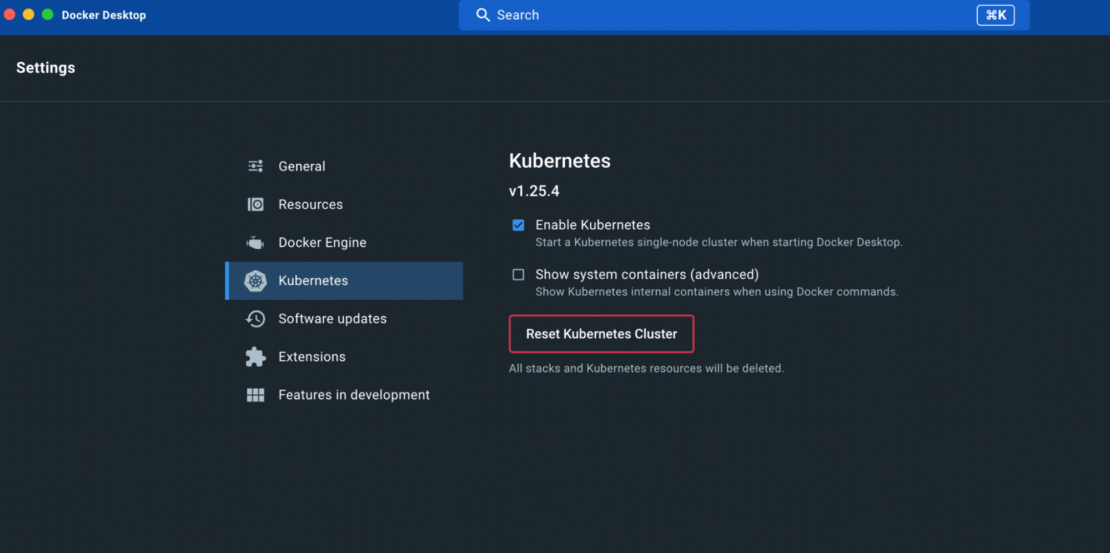

また、[環境設定] で Kubernetes を有効にする必要があります。

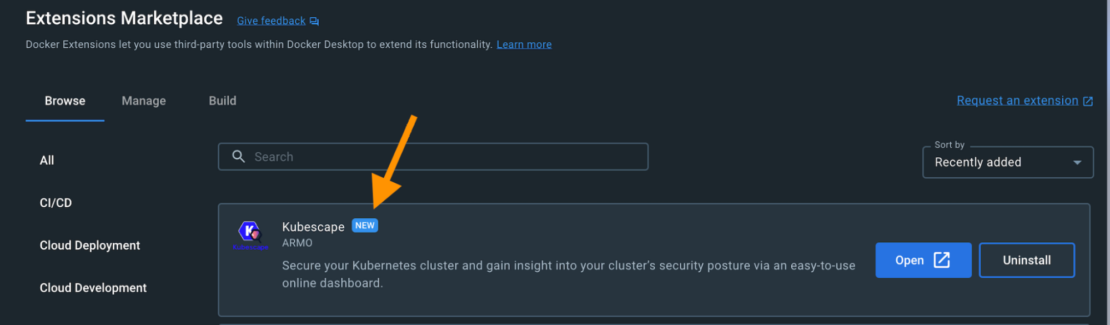

Kubescape は Docker Extensions Marketplace にあります。

次の手順では、Docker Desktop に Kubescape をインストールします。 拡張機能が自動的にスキャンした後、結果はARMOプラットフォームに表示されます。 Docker Desktop で Kubescape を使用するデモを次に示します。

手順 2: Kubescape 拡張機能を追加する

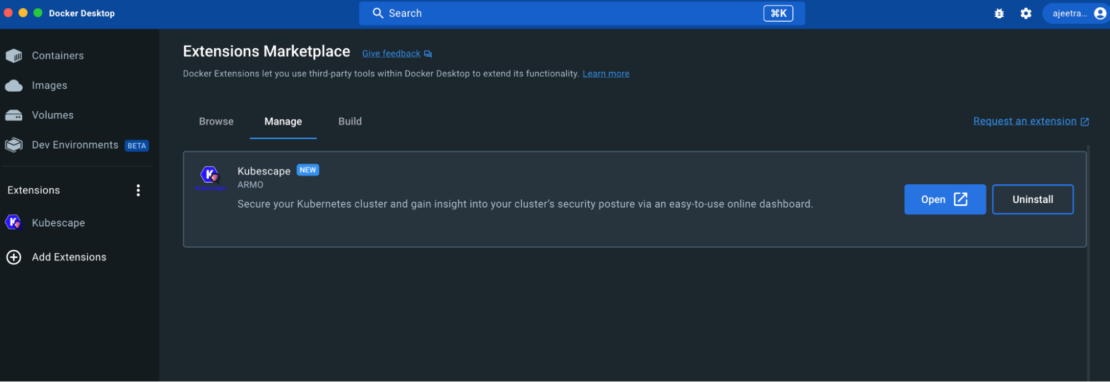

Docker デスクトップを開き 、[拡張機能の追加] を選択して、拡張機能マーケットプレースで Kubescape 拡張機能を見つけます。

ステップ3:インストール

kubescape ドッカー拡張機能をインストールします。

手順 4: 登録とデプロイ

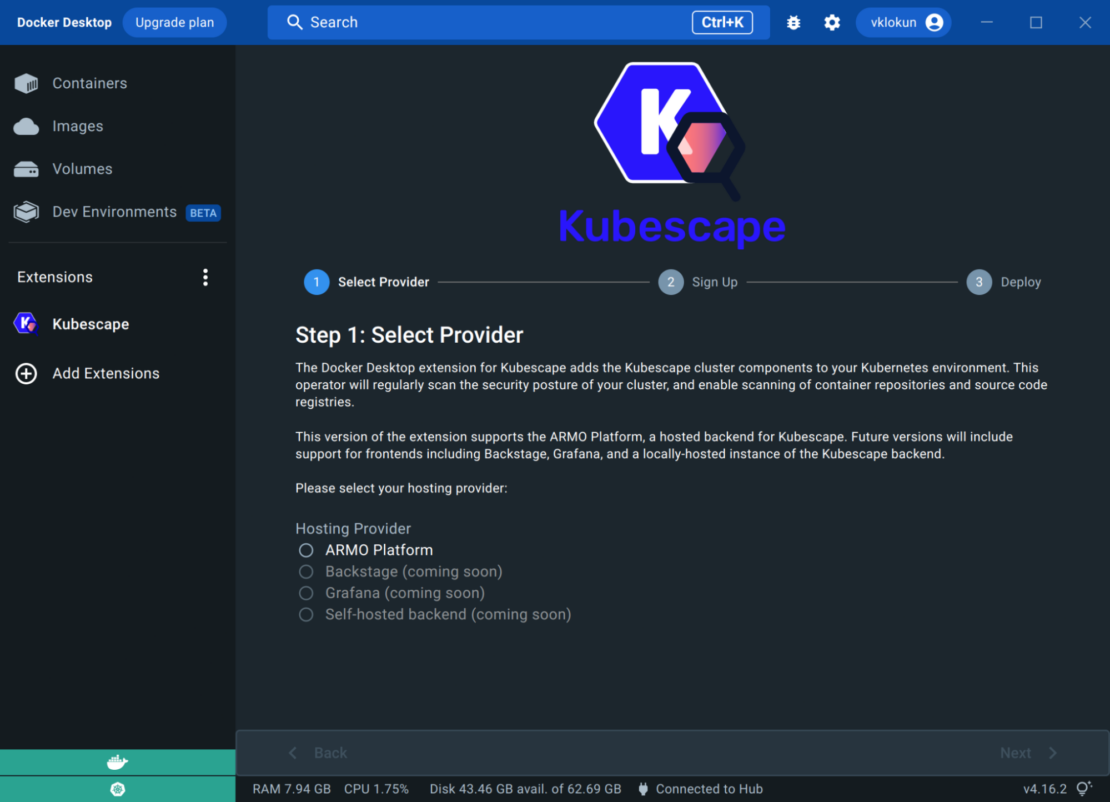

Kubescape Docker 拡張機能がインストールされたら、Kubescape をデプロイする準備が整います。

現在、利用可能な唯一のホスティングプロバイダーはARMOプラットフォームです。 すぐに追加することを楽しみにしています。

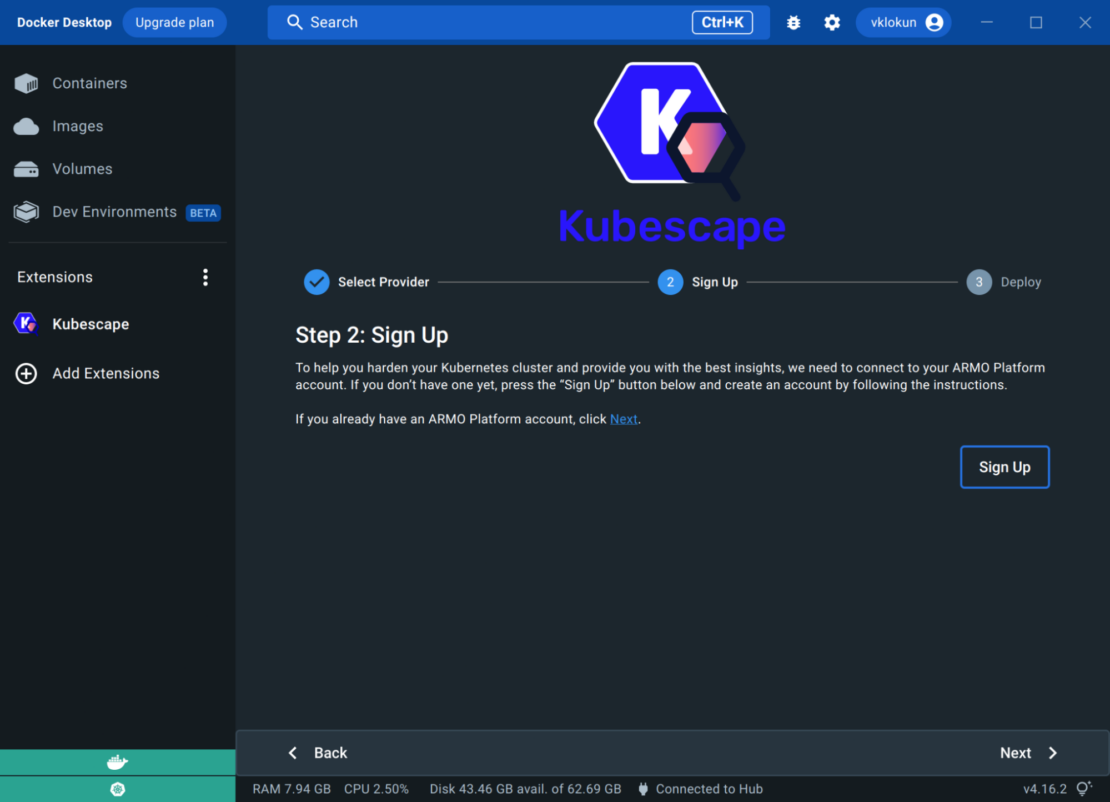

クラスターをリンクするには、ホストに ARMO アカウントが必要です。

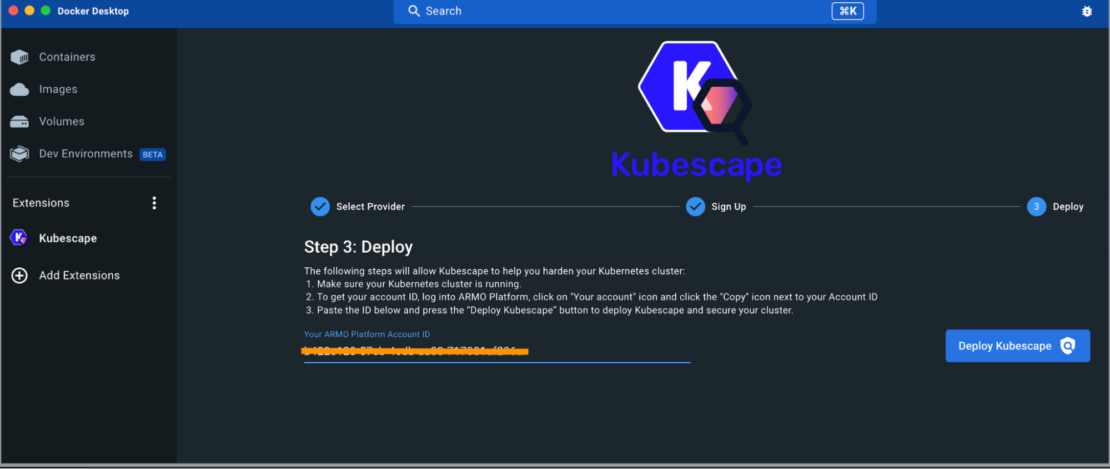

アカウントをリンクしたら、Kubescape をデプロイできます。

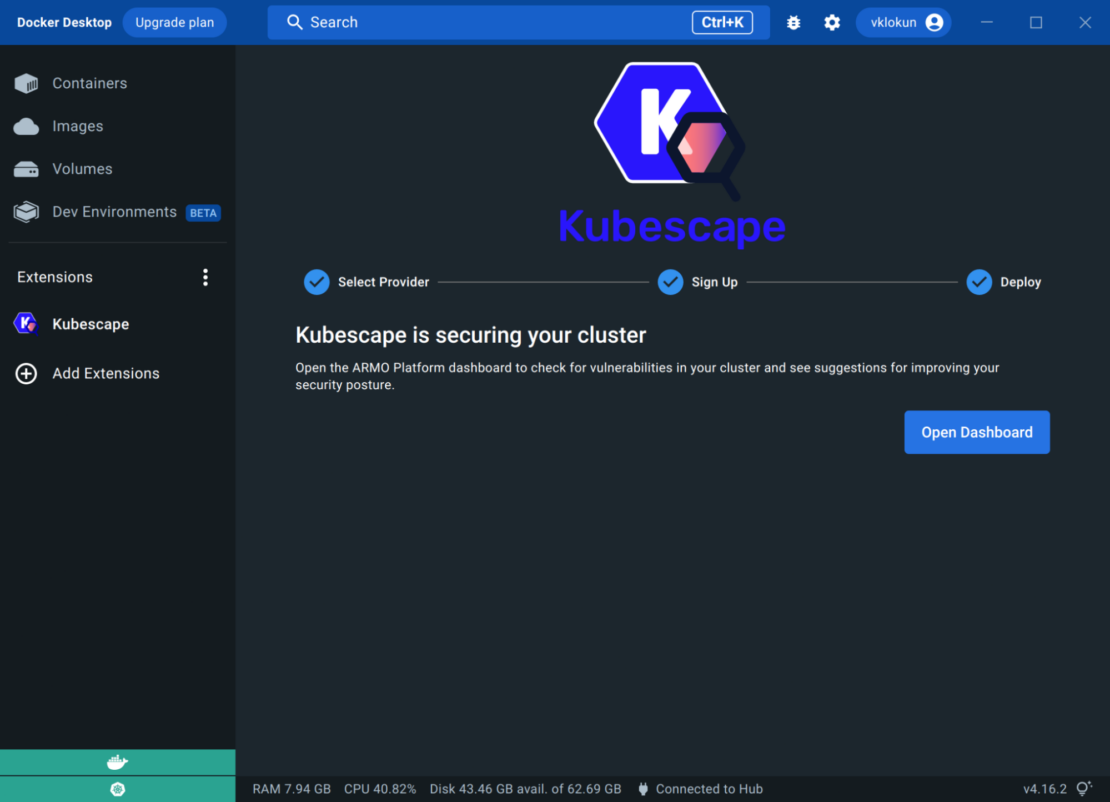

ダッシュボードへのアクセス

クラスターがデプロイされると、ホスト (ARMO プラットフォーム) でスキャン出力を表示し、クラスターのセキュリティ体制の改善をすぐに開始できます。

セキュリティコンプライアンス

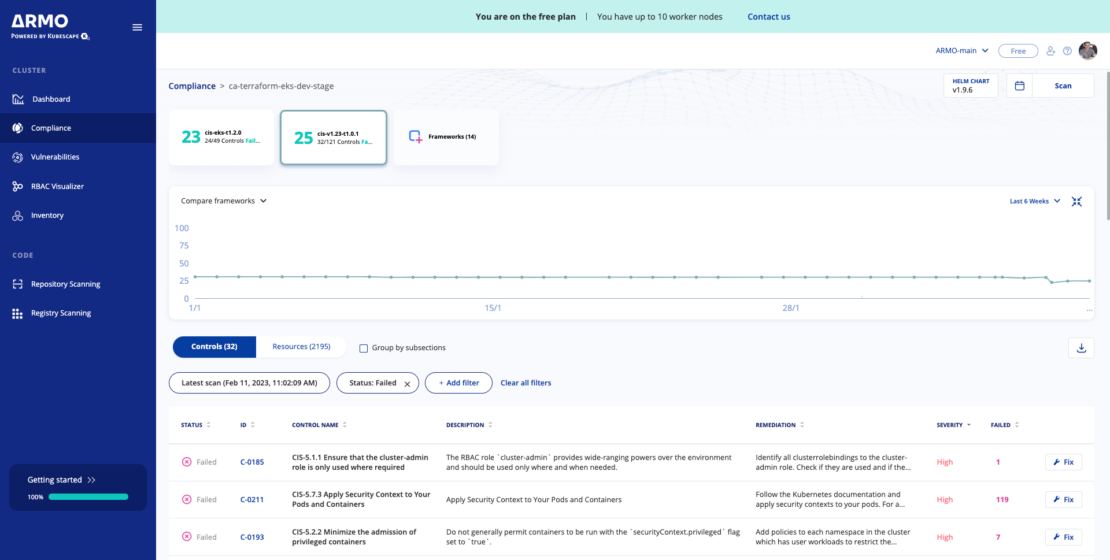

クラスターのセキュリティ体制を改善する 1 つの手順は、構成ミスによってもたらされる脅威から保護することです。

ARMOプラットフォームは、YAMLの構成ミスを表示し、重大度に関する情報を提供し、修復アドバイスを提供します。 これらのスキャンは、提供されている 1 つ以上のフレームワークに対して実行でき、手動で実行することも、定期的に実行するようにスケジュールすることもできます。

脆弱性スキャン

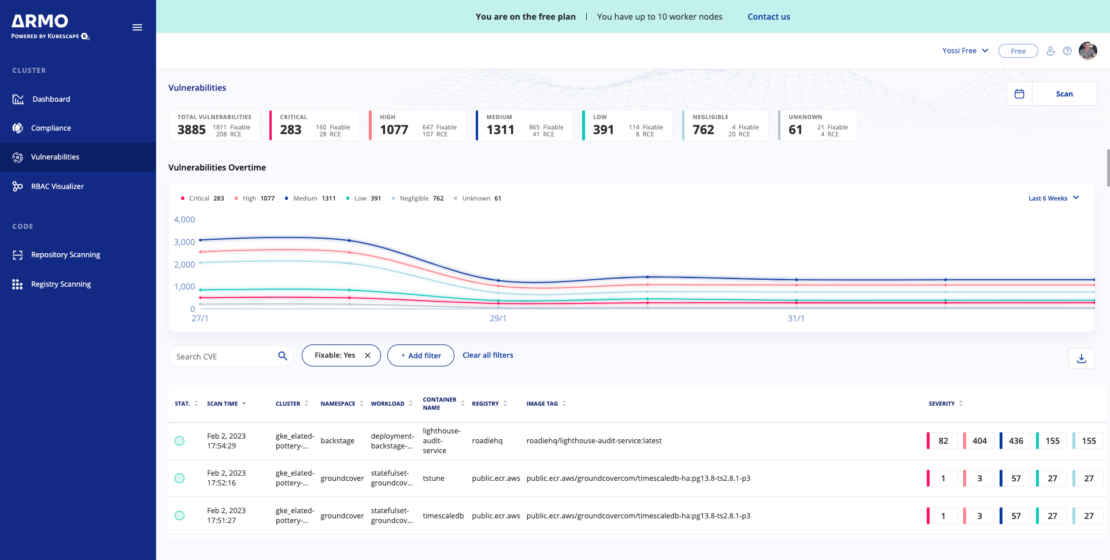

クラスターのセキュリティ体制を改善するためのもう 1 つの手順は、イメージの脆弱性によってもたらされる脅威から保護することです。

Kubescape脆弱性スキャナーは、最初のインストール直後にクラスター内のコンテナイメージをスキャンし、結果をARMOプラットフォームにアップロードします。 Kubescape の脆弱性スキャナーは、クラスターにデプロイされた新しいイメージをスキャンする機能をサポートしています。 スキャンは、構成可能なcronジョブに基づいて、手動または定期的に実行できます。

RBAC の視覚化

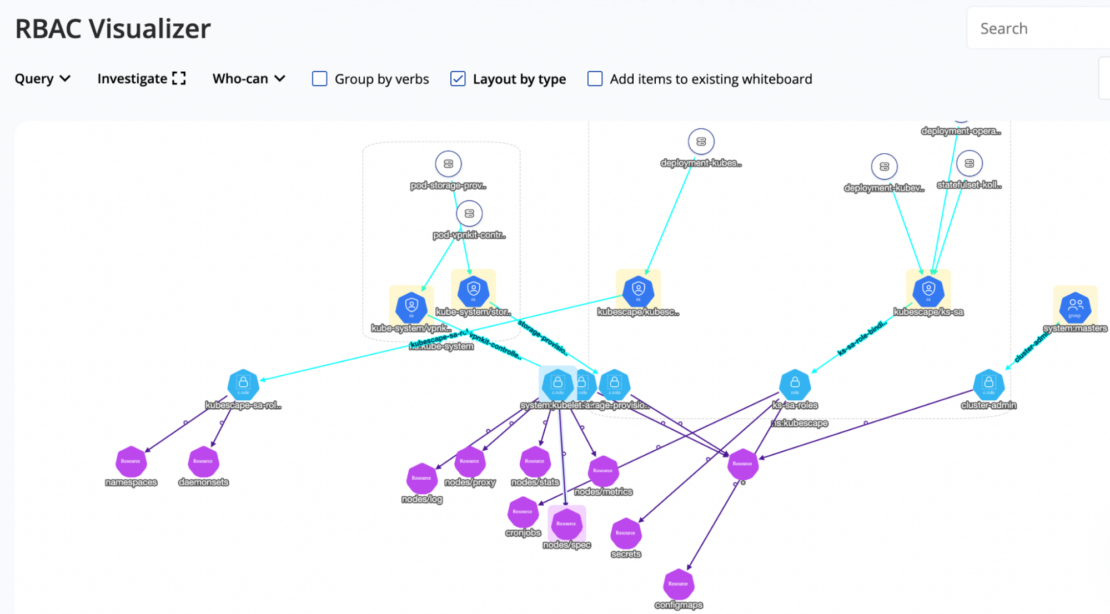

ARMOプラットフォームを使用すると、Kubernetes RBAC(ロールベースのアクセス制御)を視覚化することもでき、アカウントのアクセス制御を深く掘り下げることができます。 視覚化により、過剰な特権を持つアカウントを簡単に特定でき、明確に定義された特権を使用して脅威の状況を減らすことができます。 次の例は、リソースに対して付与されたすべての特権を持つサブジェクトを示しています。

Kubescapeは、ARMOプラットフォームを追加の調査と調査のためのポータルとして使用することで、セキュリティ体制の強化と維持を支援します

次のステップ

Kubescape Docker拡張機能は、作業している場所にセキュリティをもたらします。 Kubescape を使用すると、コードの最初の行からセキュリティのベスト プラクティスを実装できるため、セキュリティを開発プロセスの先頭に移行できます。 Kubernetes CLI ツールを使用してインサイトを取得したり、ARMO プラットフォームにエクスポートしてレビューや修復のアドバイスを簡単にしたりできます。

Kubescape Docker拡張機能をお試しいただき、cncf-kubescape-users@lists.cncf.io でのご意見をお聞かせください。