安全にBuildするための、新しい業界標準

マルチディストリビューション互換性

ほぼゼロのCVE

透明性の高いSBOM

信頼できるProvenance

DHIが選ばれる理由

既存環境にそのまま導入可能

ベースイメージを置き換えるだけで、すぐにセキュリティを強化

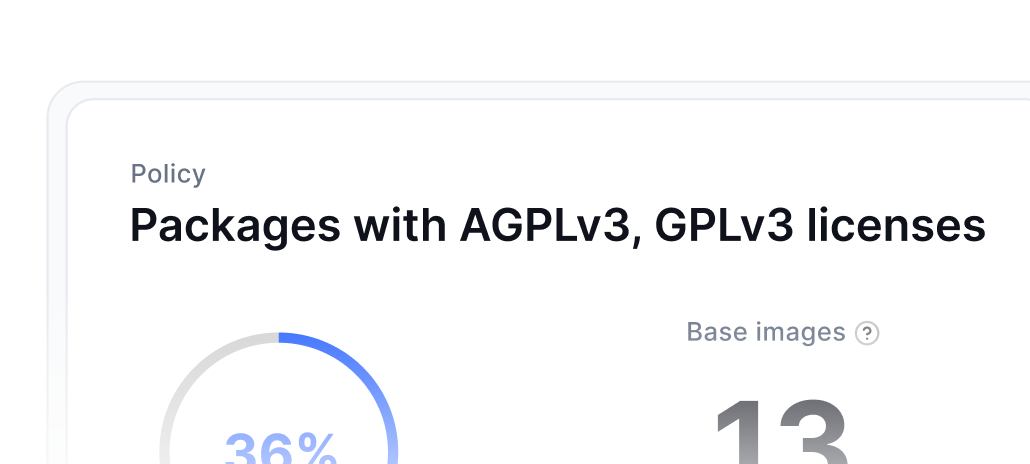

Apache 2.0 (Open Distros)

自由に移行でき、想定外の制約はありません。より強力なSLAやコンプライアンス対応、ビルドサービスが必要な場合のみ、料金が発生します。

セキュアなサプライチェーンへの最短ルート

最小限の変更で置き換え可能なドロップインイメージ。イベント駆動型のビルドシステムにより、イメージは常に最新の状態に保たれます。さらに、Provenanceを維持したまま、安全にカスタマイズすることが可能です。

完全な透明性

署名付きSBOMと SLSAレベル 3 のProvenance、完全なCVEデータを提供

開発者向けに作られ、セキュリティのために強化されています

アップストリームの提供が終了しても、保護は継続されます。最長 5 年間、ハードニングされたパッチ提供に加え、SBOMとProvenanceを提供します。

数秒で利用開始

「ベースイメージの中身を不安に思う必要がなくなったのは初めてです。精神的な負担が減り、Attentiveならではのセキュリティ課題に集中できるようになりました。」

ジェイコブ・リッカード

Attentiveの主任セキュリティエンジニア

包括的なセキュリティモデル

そして、大規模に運用する組織にとって、セキュアで持続可能な前進の道筋。

DHI

$

$

含まれる機能:

強化された、最小構成のイメージ

ほぼゼロのCVE

検証可能な SBOM と SLSA レベル 3のProvenance

すべての CVE を可視化

ワークフロー変更なしで導入可能

Apache 2.0ライセンスのオープンソース

含まれる内容:

リスト項目 1

デフォルトのリスト項目テキスト

DHI Enterprise

$

$

含まれる機能:

Criticalな CVE は 7 日以内に修正

FIPS/STIG 準拠イメージ

カスタマイズ可能なイメージライフサイクル管理

Docker のセキュアなビルドシステム上でビルド

含まれる内容:

リスト項目 1

デフォルトのリスト項目テキスト

DHI ELS

$

$

含まれる機能:

最長5 年間のハードニングアップデート

更新された SBOM とProvenance

EOL後もコンプライアンスを維持

長期にわたるワークロードの保護

含まれる内容:

リスト項目 1

デフォルトのリスト項目テキスト

エコシステムに信頼されています

DHI と他の選択肢の比較

|

Docker Hardened Images |

その他 |

|

|---|---|---|

|

ディストリビューション |

Alpine/Debian |

独自(プロプライエタリ) |

|

ライセンス |

Apache 2.0 |

混在 |

|

アクセス |

全カタログを無償で利用可能 |

トライアルあり/一部有料 |

|

利用開始 |

置き換えるだけで移行 |

ワークフローの変更が必要 |

|

セキュリティ |

最小構成、CVEほぼゼロ、SLSA ビルドレベル3 |

矛盾しています |

|

透明性 |

SBOM とProvenance |

限定的な可視性(一部CVEは非表示、独自スコアリング) |

|

ライフサイクル |

ELS(Extended Lifecycle Support)により最長 5 年間サポート |

通常は最長 6 ヶ月 |

DockerのHardened Imagesは現在、すべての開発者に提供されています

1月 13日(米東部時間 午前 11 時)、Dockerリーダーシップとともに、過去10年で最大のコンテナセキュリティの変革を深掘りします。

登録する

すべての開発者に、ハードニング済みイメージを

Docker Hardened Imagesは現在、Apache 2. 0ライセンスのもと、無償でオープンソースとして提供されています。

読む

コンテナは、新たなサプライチェーン攻撃の起点です

Dockerエンジニアが、サプライチェーンセキュリティの5つの柱と、なぜ最小構成の非rootイメージがより安全なデフォルトなのかを解説します。

見て